¿Qué impacto tiene el Reglamento DORA en el sector financiero?

El Reglamento (UE) 2022/2554 de Resiliencia Operativa Digital (DORA) es una normativa clave de la Unión Europea que es aplicable desde el 17 de enero de 2025. Su propósito es garantizar que las entidades financieras sean capaces de prevenir, resistir, responder y recuperarse rápidamente ante incidentes tecnológicos, asegurando la continuidad de los servicios críticos.

Con la creciente digitalización de los servicios financieros, los riesgos asociados a la infraestructura tecnológica —como ciberataques, fallos en los sistemas o errores humanos— se han incrementado considerablemente. Por esta razón, el Reglamento DORA en el sector financiero establece requisitos claros para mejorar la resiliencia operativa digital de las organizaciones financieras y proteger los servicios que son esenciales para la economía global.

Además, esta normativa introduce un marco homogéneo para toda la Unión Europea, lo que reduce la fragmentación normativa y permite que bancos, aseguradoras, fintech y proveedores de servicios TIC críticos (como los de gestión de datos, pagos, trading y servicios en la nube), así como otras entidades del ecosistema financiero, adopten un enfoque común en materia de ciberseguridad y gestión del riesgo tecnológico.

Más allá del cumplimiento: las cifras que justifican la inversión en DORA

El impacto económico de los fallos tecnológicos y de seguridad es ya un argumento suficiente para priorizar la resiliencia operativa. Según el IBM Cost of a Data Breach Report 2024, el coste medio global de una brecha de datos en servicios financieros asciende a 6,08 M USD, frente a los 4,88 M USD del resto de sectores.

La exposición a riesgos de terceros es un desafío creciente en el sector financiero europeo. Según el informe The Cybersecurity of Europe’s Top 100 Financial Institutions 2025 de SecurityScorecard, el 96 % de las principales entidades financieras de la UE sufrió al menos un incidente de seguridad vinculado a proveedores o socios tecnológicos en el último año. Estos incidentes, que pueden ir desde vulnerabilidades y brechas de datos hasta interrupciones en sistemas de terceros, pueden causar interrupciones operativas, exposición de datos y riesgos regulatorios, subrayando la necesidad de marcos como DORA para auditar rigurosamente a los terceros críticos.

Además, DORA prevé sanciones económicas para las entidades financieras que incumplan sus requisitos, con multas de hasta 5 millones de euros a personas físicas o jurídicas, o un porcentaje del volumen de negocio anual, dependiendo de la gravedad del incumplimiento y la legislación nacional vigente, según indica el artículo de DLA Piper DORA Penalty Regimes: Overview of Divergence Among Member States.

Además, el incumplimiento de DORA no solo expone a las entidades financieras a sanciones económicas, sino que también aumenta el riesgo operativo y reputacional, reforzando la necesidad de implementar rigurosamente los estándares de resiliencia digital y gestión de terceros críticos.

En este contexto, DORA ofrece beneficios claros para los distintos roles directivos:

- CISOs (Chief Information Security Officers): la normativa refuerza la alineación entre seguridad, riesgo y auditoría, permitiendo priorizar la implementación de controles como SIEM, XDR y pruebas de penetración. Esto ayuda a mitigar interrupciones y brechas de datos, al tiempo que facilita la preparación frente a auditorías regulatorias.

- CIOs (Chief Information Officers): los requisitos de BCP (Business Continuity Plan) / DRP (Disaster Recovery Plan) probados, inventarios completos de activos críticos y controles sobre terceros TIC permiten reducir el impacto de fallos operativos y caídas de sistemas, asegurando continuidad de negocio y resiliencia tecnológica.

- CFOs (Chief Financial Officers): la inversión en resiliencia digital se traduce en estabilidad financiera, al disminuir riesgos económicos y regulatorios. Un enfoque sólido en seguridad y gestión de terceros permite proteger ingresos y la valoración de mercado, además de mitigar costes inesperados derivados de incidentes graves de seguridad y de sanciones regulatorias.

En conjunto, invertir en DORA convierte riesgos tecnológicos y reputacionales en variables gestionables y defendibles ante el órgano de administración, posicionando la resiliencia digital como una decisión estratégica con impacto directo en la estabilidad y el valor de la organización.

¿Cuáles son los requisitos del Reglamento DORA?

El Reglamento DORA establece requisitos clave para asegurar la continuidad y robustez de los sistemas tecnológicos en las entidades financieras y sus proveedores de servicios TIC.

Los requisitos del Reglamento de Resiliencia Operativa Digital DORA cubren áreas como la ciberseguridad, la gobernanza de datos, la notificación de incidentes, entre otras:

- Gobernanza de datos y gestión de riesgos TIC

- Gestión y notificación de incidentes TIC

- Pruebas de resiliencia operativa digital

- Gestión de riesgos de proveedores TIC

- Intercambio de información sobre amenazas

Dichos requisitos hacen referencia a los elementos clave del Reglamento DORA para garantizar la resiliencia operativa digital en el sector financiero. En primer lugar, la gobernanza de datos y gestión de riesgos TIC implica que las entidades identifiquen sus activos críticos, evalúen vulnerabilidades y establezcan políticas, controles y responsabilidades claras para proteger los sistemas y la información esencial.

La gestión y notificación de incidentes TIC asegura que cualquier fallo, brecha de seguridad o ciberataque sea detectado, clasificado y reportado rápidamente a las autoridades competentes, siguiendo criterios homogéneos en toda la Unión Europea. Esto permite minimizar impactos operativos y mantener la confianza de clientes e inversores.

Por su parte, las pruebas de resiliencia operativa digital incluyen simulaciones de crisis, restauración de backups y pruebas avanzadas de penetración (Threat-Led Penetration Testing o TLPT), verificando que los sistemas, procesos y equipos puedan resistir y recuperarse ante incidentes graves.

La gestión de riesgos de proveedores TIC obliga a las entidades a auditar y supervisar a sus proveedores críticos, establecer cláusulas contractuales de seguridad y continuidad, y controlar riesgos derivados de terceros, garantizando que los servicios externos no comprometan la resiliencia ni la seguridad de los datos.

Finalmente, el intercambio de información sobre amenazas fomenta la colaboración entre entidades financieras en entornos seguros, compartiendo inteligencia sobre ciberataques y vulnerabilidades para anticipar riesgos, prevenir incidentes y fortalecer la resiliencia del sector financiero europeo.

Hoja de ruta para el cumplimiento normativo del Reglamento de Resiliencia Operativa Digital DORA

El cumplimiento normativo del marco regulatorio requiere un enfoque estructurado que aborde los 5 requisitos clave del Reglamento de Resiliencia Operativa Digital DORA relacionados con la ciberseguridad y la resiliencia operativa digital. Estas son las 10 fases principales que las organizaciones deben implementar para asegurar el cumplimiento normativo:

- Evaluación de brechas: Identifica las carencias, vulnerabilidades y desviaciones respecto a los requisitos de DORA, permitiendo priorizar acciones y definir un plan de adecuación efectivo.

- Políticas, roles y responsabilidades del órgano de administración: Define la estructura de gobernanza, estableciendo quién toma decisiones, quién supervisa los riesgos y cómo se asegura el cumplimiento normativo.

- Marco de riesgos TIC, inventarios, controles y monitorización 24/7: Establece cómo se gestionan los riesgos tecnológicos, qué activos existen, qué controles se aplican y cómo se monitorizan continuamente para detectar amenazas en tiempo real.

- Taxonomía de incidentes y notificación RTS/ITS: Estandariza la clasificación de incidentes TIC y define los procesos necesarios para su notificación formal a los supervisores conforme a los requisitos regulatorios.

- Plan anual de pruebas, ejercicios de crisis, restauración y Threat-Led Penetration Testing (TLPT): Verifica la resiliencia operativa mediante simulaciones y pruebas avanzadas que confirman la capacidad de la organización para resistir y recuperarse ante incidentes graves.

- Gestión de terceros: Evalúa y supervisa a los proveedores TIC para evitar riesgos derivados de terceros y garantizar que cumplen con los estándares operativos y de seguridad de DORA.

- BCP/DRP: Actualización y pruebas completas: Actualiza y valida los planes de continuidad de negocio y recuperación ante desastres, asegurando que funcionan correctamente en escenarios reales.

- Capacitación de directivos y equipos clave: Refuerza las capacidades del personal mediante formación específica para mejorar la toma de decisiones y la respuesta ante incidentes y situaciones críticas.

- Alineación con estándares internacionales: Integra marcos globales NIST, COBIT o ISO para fortalecer la consistencia de los procesos y facilitar auditorías y supervisiones regulatorias.

- Centralización de evidencias y métricas para supervisores: Unifica documentación, informes y métricas en un repositorio común que facilita demostrar cumplimiento ante inspecciones y auditorías.

Fase continua – Intercambio de inteligencia sobre amenazas: Comparte análisis, alertas y tendencias con otras entidades en entornos de confianza para anticipar riesgos y reforzar la resiliencia global del sector financiero.

¿Cómo se conectan la hoja de ruta con los requisitos del marco regulatorio DORA?

|

Requisitos DORA

|

Fases relacionadas

|

Relación

|

|

Gobernanza de datos y gestión de riesgos TIC

|

1. Evaluación de brechas

2. Políticas, roles y responsabilidades del órgano de administración

3. Marco de riesgos TIC, inventarios, controles y monitorización 24/7

|

Estas fases crean la base de gobernanza: identifican vulnerabilidades, asignan responsabilidades y establecen controles continuos para garantizar una gestión sólida de los riesgos TIC.

|

|

Gestión y notificación de incidentes TIC

|

4. Taxonomía de incidentes y notificación RTS/ITS

10. Centralización de evidencias y métricas para supervisores

|

Estructuran la clasificación, gestión y reporte de incidentes, asegurando trazabilidad, cumplimiento regulatorio y comunicación oportuna con supervisores.

|

|

Pruebas de resiliencia operativa digital

|

5. Plan anual de pruebas, ejercicios de crisis, restauración y TLPT

7. BCP/DRP: Actualización y pruebas completas

|

Validan la capacidad real de la organización para resistir interrupciones, poniendo a prueba planes, sistemas y equipos bajo escenarios adversos.

|

|

Gestión de riesgos de proveedores TIC

|

6. Gestión de terceros

|

Evalúa, supervisa y controla los riesgos que aportan proveedores tecnológicos, garantizando que cumplan los estándares exigidos por el marco.

|

|

Intercambio de información sobre amenazas

|

Fase continua: Intercambio de inteligencia sobre amenazas

|

Fomenta la colaboración con otras entidades para anticipar riesgos, detectar patrones y reforzar la resiliencia del sector financiero mediante inteligencia compartida.

|

Soluciones tecnológicas clave para el Reglamento DORA y la ciberseguridad en el sector financiero

Para garantizar el cumplimiento normativo del Reglamento de Resiliencia Operativa Digital DORA se requieren soluciones tecnológicas que permitan gestionar y mitigar los riesgos tecnológicos.

A continuación, se detallan algunas de las principales tecnologías clave para el Reglamento DORA y la ciberseguridad de tu empresa en el sector financiero:

SIEM (Gestión de Eventos e Información de Seguridad)

El SIEM (Security Information and Event Management) es fundamental para la monitorización en tiempo real de eventos de seguridad. Permite detectar anomalías, generar alertas, centralizar datos y facilitar la respuesta ante incidentes. Además, contribuye a la recopilación de evidencias para auditorías mediante monitorización continua, taxonomía de incidentes y la centralización de información, proporcionando una visibilidad integral de la infraestructura digital.

XDR (Extended Detection and Response)

XDR (Extended Detection and Response) proporciona protección avanzada contra amenazas a través de diversos vectores de ataque, como endpoints, identidades, correo electrónico y aplicaciones. Mejora la detección de incidentes y la visibilidad de amenazas, permitiendo identificar riesgos en tiempo real y asegurando que los controles de seguridad estén activos en todas las capas. Esto reduce significativamente los riesgos, especialmente durante la fase de gestión del marco de riesgos TIC.

Herramientas de gobernanza de datos y trazabilidad

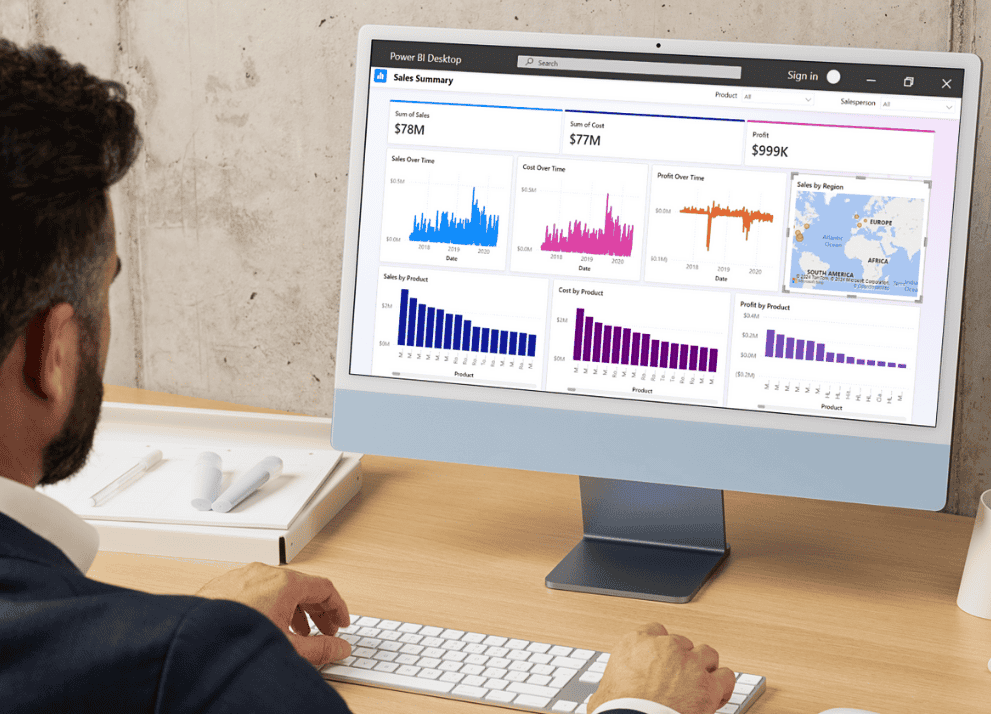

La gobernanza de datos es clave para garantizar el cumplimiento normativo, especialmente en la clasificación de incidentes y su notificación. Para ello, los analistas suelen utilizar herramientas como Power BI y Tableau, que permiten crear informes y dashboards intuitivos, facilitando la visualización, el análisis de datos y la transparencia, aspectos fundamentales para mantener la conformidad con la normativa.

Backup y recuperación ante desastres (BCP/DRP)

El BCP (Plan de Continuidad de Negocio) y la recuperación ante desastres (DRP, Disaster Recovery Plan) son fundamentales para restaurar rápidamente sistemas y datos tras un incidente. Contar con soluciones de respaldo y recuperación eficientes es esencial para garantizar la continuidad operativa, especialmente durante las fases de implementación del BCP/DRP y en las pruebas y ejercicios de validación.

Servicios gestionados en la nube

Los servicios gestionados permiten optimizar la administración de infraestructuras tecnológicas y la seguridad, garantizando un cumplimiento normativo continuo. Además, facilitan la gestión centralizada de riesgos y evidencias, así como la supervisión de terceros, elementos clave para cumplir con estándares internacionales y reforzar la resiliencia operativa de la organización.

Auditorías de seguridad para DORA (Pentesting y revisión de configuración)

Las auditorías de seguridad para el Reglamento DORA permiten identificar vulnerabilidades antes de que puedan convertirse en un riesgo real. Tanto el Pentesting como las revisiones de configuración ayudan a evaluar la infraestructura, validar la eficacia de los controles existentes y detectar posibles brechas. Estos procesos resultan especialmente relevantes en las fases de evaluación y pruebas, al garantizar que la organización esté verdaderamente preparada para cumplir con la normativa.

Además de estas soluciones tecnológicas, la formación en ciberseguridad para DORA constituye un pilar esencial para garantizar el cumplimiento desde el plano organizativo y procedimental. La capacitación continua no solo prepara a los equipos internos en la detección y respuesta ante incidentes, sino que también fomenta una cultura de seguridad sólida dentro de la organización, mejora la toma de decisiones en situaciones críticas y asegura que todos los miembros del equipo comprendan y apliquen correctamente las mejores prácticas y protocolos establecidos por la normativa.

¿Por qué es crucial el cumplimiento normativo del Reglamento DORA para la ciberseguridad financiera?

Cumplir con el marco regulatorio no es solo un requisito legal, sino una oportunidad para reforzar la resiliencia operativa.

Integrar tecnologías y herramientas de ciberseguridad para el Reglamento DORA, como SIEM o XDR, no solo ayudará a conseguir el cumplimiento normativo, sino que se traducirá en una mejora en la detección y respuesta ante incidentes, así como en una optimización de la infraestructura TI, y además facilitará la supervisión de las autoridades. De dicho modo, se conseguirá cumplir con la normativa, a la par que una ventaja competitiva en el sector financiero, donde la ciberseguridad es clave.

En Intelequia ofrecemos formación especializada para directivos y equipos clave, asegurando que comprendan los requisitos del marco, adopten buenas prácticas de seguridad y actúen con eficacia ante cualquier situación crítica.

¡Contáctanos, y consigue una evaluación de seguridad gratuita! Te ayudamos a fortalecer tu resiliencia operativa y acelerar tu camino hacia el cumplimiento normativo mediante tecnología avanzada y formación especializada.